Contents

telnet通信を制御する

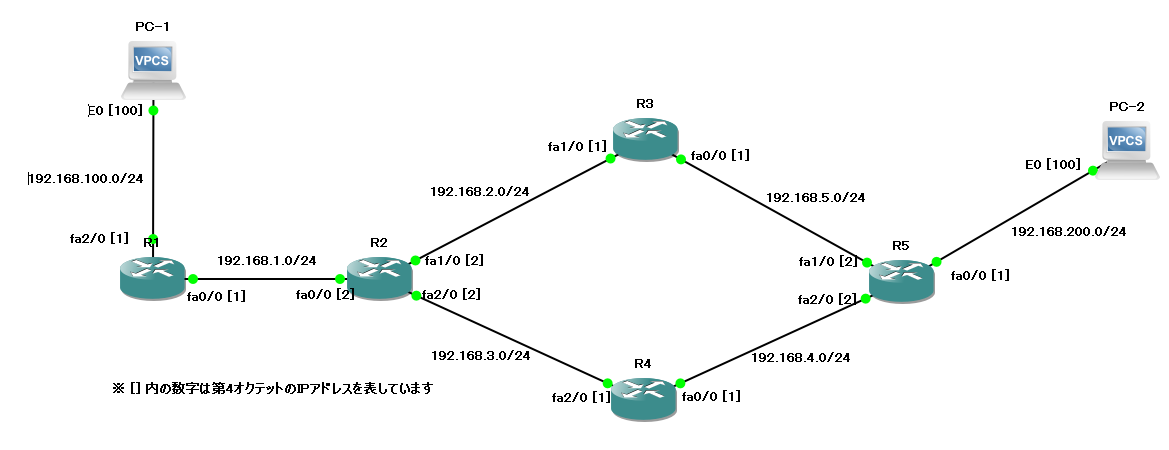

ここでは既にルーティングなどの設定はされているものとします。

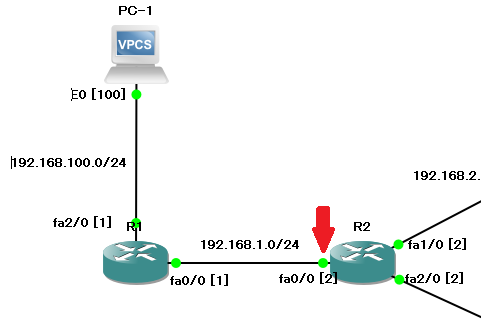

◆R2のfa0/0のInbound方向にアクセスリストを設定

◆R1からR4のfa2/0(192.168.4.2)へtelnetアクセスが可能

R1#telnet 192.168.4.2 Trying 192.168.4.2 ... Open R5>

◆R2にアクセスリストを設定

※192.168.1.0/24から192.168.4.0/24へのtelnetを拒否する設定

R2#conf t R2(config)#access-list 100 deny tcp 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 eq telnet R2(config)#access-list 100 permit ip any any R2(config)#int fa0/0 R2(config-if)#ip access-group 100 in R2(config-if)#end R2#

◆R1からR4のfa2/0(192.168.4.2)へtelnetアクセスが不可になる

R1#telnet 192.168.4.2 Trying 192.168.4.2 ... % Destination unreachable; gateway or host down R1#

◆R1からR4のfa2/0(192.168.4.2)へPingが可能なことを確認

※拒否したのはtelnetのみなので他の通信は引き続き可能です。

R1#ping 192.168.4.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.4.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 52/57/64 ms R1#

◆R2からR4のfa2/0(192.168.4.2)へtelnetが可能

※拒否したのは192.168.1.0/24なので当然R2からのtelnetには影響ありません。

R2#telnet 192.168.4.2 Trying 192.168.4.2 ... Open R5>

◆R1からR4のfa1/0(192.168.5.2)へのtelnetは可能

※当然拒否していない上周り(192.168.5.0/24)へのtelnetは可能です。

R1#telnet 192.168.5.2 Trying 192.168.5.2 ... Open R5>

<<解説>>

・プロトコル(アプリケーション)単位での制御方法をマスターする

・適切な場所にアクセスリストを適用しないと、正しく制御することができない

・(config)#access-list [番号] deny/permit tcp/udp [送信元NW] [WM] [送信先NW] [WM] eq [ポート番号/プロトコル名]

(config)#access-list 100 deny tcp 192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255 eq telnet

※WM = ワイルドカードマスク

長いですが今までの基本が出来ていれば難しくないと思います。

但し漠然と覚えようとするといずれ混同するので、

きちんと整理しておいた方がいいでしょう。

実際のConfigを見れば内容は分かるけど、

いざ設定をするときに混乱している方を良く見かけます。

・access-list 100

送信元NWと送信先NWやプロトコルレベルで制御する場合は拡張アクセスリストが必要です。

標準アクセスリスト — 1~99/1300~1999

拡張アクセスリスト — 100~199/2000~2699

・deny tcp

今回制御対象となっているtelnetはtcpの23番なのでtcpを指定します。

例えばudp161番を使っているSNMPを制御する場合はudpを指定します。

・192.168.1.0 0.0.0.255 192.168.4.0 0.0.0.255

これは前回の記事で設定した内容と同じ考えです。

[送信元NW] [WM] [送信先NW] [WM]の形です。

・eq telnet

eq プロトコル/プロトコルのポート番号で対象のプロトコルを制御する設定になります。

eqはequalの略で次のプロトコルに一致したものを指します。

gt(greater/指定した番号より大きいもの)やlt(lower/指定した番号より小さいもの)なども指定できますが、

最も使用頻度が大きいものがeqになります。

eq telnetとしていますが、eq 23とポート番号にしても大丈夫です。

・まとめ

今回は192.168.1.0/24から192.168.4.0/24へのtelnetを拒否する設定をR2のfa2/0のInbound方向で制御するという内容でした。

設定状況を分かりやすくするために上記の内容にしましたが、

本来は目的に沿った内容を設定すべきです。

・R2から右のNWへのtelnet通信は全て拒否する

・R2から右のNWへのtelnet通信はPC-1からのみ許可する

・R5へのtelnetログインは拒否する

・全てのルータはR2からのみtelnet許可をする

など。

結果的には制御できたけど、あちこちに余計なアクセスリストを入れてどのように制御しているのか分からなくならないようにしましょう。

大きなNWを管理している現場でもアクセスリストの指定漏れで、

不正アクセスを許したというケースはとても多いです。

ポリシーの無い設定方法をしていると設定漏れ/設定ミスがどこであるかの切り分けをするのも大変になります。